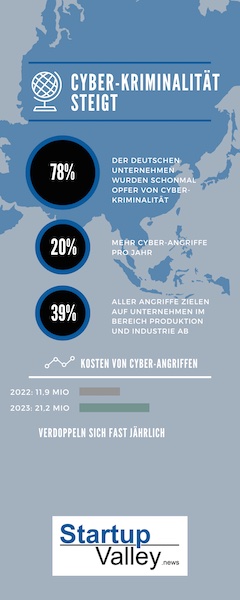

Industriespionage, Datenklau, Erpressungen und Hackerangriffe sind eine wachsende Gefahr für Unternehmen im Digitalzeitalter. In Deutschland gaben 2022 46 Prozent aller Unternehmen an, in diesem Jahr von einer Cyber-Attacke betroffen gewesen zu sein. Im weltweiten Vergleich berichteten hiervon 49 Prozent aller Unternehmen. Durch feindliche Aktivitäten im Internet entstand der deutschen Wirtschaft im letzten Jahr ein Schaden von etwa 203 Milliarden Euro.

Eine ausgereifte IT-Sicherheitsstruktur auf Basis eines Informationssicherheitsmanagementsystems (ISMS) tut also Not, damit Unternehmen sich wappnen können. Dies gilt auch deshalb, weil die Auswirkungen von systematischen Hackerangriffen vor allem wachsenden oder forschenden Unternehmen die Existenz kosten können.

Verheerende Folgen durch Cyber-Kriminalität

Das Phänomen ist seit Beginn des Digitalzeitalters bekannt. Im Prinzip handelt es sich um eine Art Rüstungswettlauf zwischen Cyber-Kriminellen und Unternehmen, den die Unternehmen gewinnen müssen, um keinen nachhaltigen Schaden davonzutragen. Hinzu kommt, dass die Risiken, die mit Cyber-Angriffen verbunden sind, groß sind.

Neben dem Schaden, der durch Sabotage, Spionage und Diebstahl von Daten verursacht wird, können mögliche Schwachstellen in der IT-Infrastruktur und dadurch bedingte Sicherheitsrisiken Sanktionen aufgrund von unzureichenden Sicherheitsvorkehrungen, Haftungsansprüchen von Geschädigten sowie eines Reputationsverlust gegenüber Kunden und Geschäftspartnern nach sich ziehen.

Die Vorteile eines zertifizierten ISMS für Unternehmen

Dreh- und Angelpunkt der Security-Policy von Unternehmen ist ein Informationssicherheitsmanagementsystem (ISMS), das entsprechend ganzheitlich aufgefasst werden sollte. Unternehmen können sich die Erfüllung von Sicherheitsstandards nach internationalen Standards wie ISO 27001, TISAX und SOC 2 von Prüfgesellschaften wie TÜV, Dekra, DQS, BVBV und Intertek bescheinigen lassen.

Ausgestattet mit dem Siegel für Sicherheit schützen sich Unternehmen gegen Cyber-Kriminalität und signalisieren Kunden und Geschäftspartnern, es mit dem Datenschutz ernst zu nehmen. In puncto Compliance sind sie rechtlich auf der sicheren Seite. Im Endeffekt verbessern sie ihre Wettbewerbsfähigkeit und schaffen die Voraussetzung dafür, dass sich das Unternehmen auf stabilen Grundlagen entwickeln kann.

Die wichtigsten Eckpunkte des ISMS

Ein ISMS lässt sich als Fundament einer digitalen Sicherheitsstruktur für den Internetauftritt von Unternehmen begreifen, das Richtlinien, Verfahren und Verantwortlichkeiten im Sinne der Cyber-Sicherheit umfasst. Kernanliegen des Systems ist es, ein strukturiertes und proaktives Verfahren für den Schutz der IT-Infrastruktur des Unternehmens herzustellen. Anforderungen für die Identifikation von Schwachstellen und eine gründliche Risikoanalyse gehören zum Gesamtpaket.

Darüber hinaus umfasst das ISMS Vorkehrungen, damit Unternehmer und ihre IT-Administratoren die Daten zur Internetaktivitäten ihrer Kunden nicht personalisieren können, was das Vertrauen der Kunden stärkt und Willkür vorbeugt. Fortschrittliche ISMS-Tools enthalten einen Prozessrahmen, der sich an den Erfordernissen der wichtigsten Datenschutzgesetze wie der EU-DSGVO orientiert. Abschließend ist es wichtig, das ISMS ganzheitlich aufzufassen, dessen einzelne Komponenten aufeinander aufbauen, in sich stringent sein müssen und darauf abgestimmt sind, das Ziel einer umfassenden IT-Sicherheit zu erreichen.

Nicht nur Cyber-Kriminalität sorgt für Gefahren

Die Aktivitäten von Kriminellen stellen zwar das größte Sicherheitsrisiko für Unternehmen dar, aber nicht das einzige. Ein gutes ISMS sollte deshalb ebenso darauf geprüft werden, wie es mit weiteren Gefahren umgeht. Dies können Fälle von höherer Gewalt durch Naturkatastrophen, Stromausfälle, ein Zusammenbruch der Internetleitung, Feuer und Wasser sein.

Fehlgeschlagene Updates und Upgrades gehören ebenso zu den Sicherheitsrisiken wie ein möglicher Ausfall relevanter IT-Mitarbeiter. Generell muss es das Ziel eines leistungsfähigen ISMS sein, das Problem technischer Störungen zu vermeiden und ihre Folgen einzugrenzen. Diese Maßnahmen führen neben dem Zugewinn an Sicherheit zu einer höheren Produktivität und Mitarbeiterzufriedenheit.

Ferner gehört die Auseinandersetzung mit dem möglichen Fehlverhalten von Beschäftigten zum neuen IT-Sicherheitskonzept, die fahrlässig oder mutwillig persönliche Daten von Kunden weitergeben. Mitarbeiter müssen geschult werden, Betrügern nicht in die Falle zu gehen und ihnen unwissentlich sensible Informationen preiszugeben. Abschließend gehören Drittanbieter auf den Prüfstand, ob diese ein mögliches Sicherheitsrisiko darstellen.

Der PDCA-Zyklus hilft bei der Implementierung

In der Wirtschaft wird viel mit Modellen gearbeitet, von denen gängige Beispiele das AIDA-Modell, die DIECI-Formel und der Produktlebenszyklus sind. Bei der Herstellung von IT-Security im Sinne eines leistungsstarken ISMS ist dies nicht anders. Hier empfehlen Experten, sich bei der Implementierung an den Vorgaben des PDCA-Zyklus zu orientieren. Das Modell kommt aus dem Qualitätsmanagement und wurde zur Herstellung eines kontinuierlichen Verbesserungsprozesses entworfen. Die Buchstaben des Akronyms stehen für plan, do, check und act.

Plan

In der ersten Phase findet die Zielbestimmung für das geplante Sicherheitskonzept statt, in der erste Maßnahmen beschlossen, Risiken identifiziert, Prozesse definiert und Ressourcen bereitgestellt werden. Das Ziel ist, die Weichen für den weiteren Verlauf richtig zu stellen.

Do

In der zweiten Phase geht es um die Umsetzung der im Planungsprozess vereinbarten Maßnahmen. Die praktische Gestaltung des Sicherheitssystems stellt naturgemäß den herausforderndsten Teil dieses Zyklus her und ist mit dem größten Aufwand verbunden. Agile Methoden helfen bei der Umsetzung ebenso wie die klare Festlegung von Kompetenzen und Zuständigkeiten.

Check

In der dritten Phase wird sich mit Elementen der Kontrolle befasst. Die realisierten Abläufe des ISMS werden einem Realitätscheck unterzogen. Geprüft wird anhand verschiedener Kennzahlen, ob die vereinbarten Sicherheitsziele erfüllt werden können. Interne Audits und Tools für das Monitoring sollten für diese Phase integriert sein.

Act

Die in der dritten Phase aufgedeckten Schwächen werden in Stärken umgewandelt und Sicherheitsprobleme gefixt. Die Entwickler nehmen sinnvolle Korrekturen und Anpassungen vor. Ziel des Zyklus sollte die ständige Verbesserung sein, sodass das Projekt auch nach dem Release weiter im Auge behalten wird.

Die Uhr tickt

Ein ausgereiftes IT-Sicherheitssystem basiert auf den fünf Säulen von Integrität, Authentizität, Verfügbarkeit, Vertraulichkeit und Verbindlichkeit. Diese Zustände können Unternehmen mit einem ISMS erreichen und für diese Werte können sie stehen. Dies gilt auch deshalb, weil die Einführung des ISMS neben den praktischen Auswirkungen die Kultur im Betrieb verändert, was sich im Endeffekt sogar positiv mit Blick auf reibungslose Abläufe und Produktivität auswirken kann.

Die Gefahr von massiven und folgenschweren Hackerangriffen schwebt wie ein Damoklesschwert über jedem Unternehmen, dessen Internetpräsenz maßgeblich für seinen Erfolg ist. Auch andere Risiken, die wir genannt haben, wie höhere Gewalt, falsches Mitarbeiterverhalten und Verbindungsabbrüche, können sich verheerend auf die IT-Infrastruktur auswirken. Unternehmen, die noch kein fundiertes ISMS implementiert haben, sollten nicht länger zögern, zumal die heute übliche Verschmelzung von Produkten und Dienstleistungen ihnen dabei zugutekommt, das neue System digital sicher zu verankern.

Titelbild: Bildquelle: Fly:D von Unsplash.com

Autor: Bastian Kissing

Aussagen des Autors und des Interviewpartners geben nicht unbedingt die Meinung der Redaktion und des Verlags wieder.